Agosto de 2025 consolida a los agentes IA como prioridad empresarial, pero también deja claro que su despliegue exige seguridad, gobierno y métricas de negocio. Este mes, la comunidad de ciberseguridad expuso vulnerabilidades críticas de secuestro silencioso en asistentes corporativos; los grandes clouds respondieron con nuevas defensas; y los proveedores empujaron agentes hacia disponibilidad general. El resultado: oportunidad real con riesgos reales.

Qué ha pasado este mes

1) Black Hat 2025: Zenity Labs presentó AgentFlayer, una familia de cadenas de exploits de cero clic capaces de hijackear agentes de grandes proveedores para exfiltrar datos o manipular workflows sin interacción del usuario [1][2].

2) Respuesta del cloud: En el Security Summit 2025, Google Cloud anunció nuevas capacidades para proteger tanto a los agentes como a las cargas de trabajo, combinando controles de riesgo de IA y refuerzos en la postura de seguridad corporativa [3].

3) Madurez funcional: Microsoft había adelantado en Build que el Skills agent llegaría a disponibilidad general en agosto; ese hito aterriza este mes en el ecosistema Microsoft 365, acercando agentes con tareas y permisos más delimitados al día a día de negocio [4].

4) Contexto de producto: Desde julio está disponible el ChatGPT agent, un agente capaz de pensar y actuar con su propio ordenador virtual para completar tareas de principio a fin, integrando varias herramientas en un mismo flujo [5]. Aunque no sea una noticia de agosto, es un antecedente directo del debate de seguridad y gobierno actual.

Por qué importa a la empresa

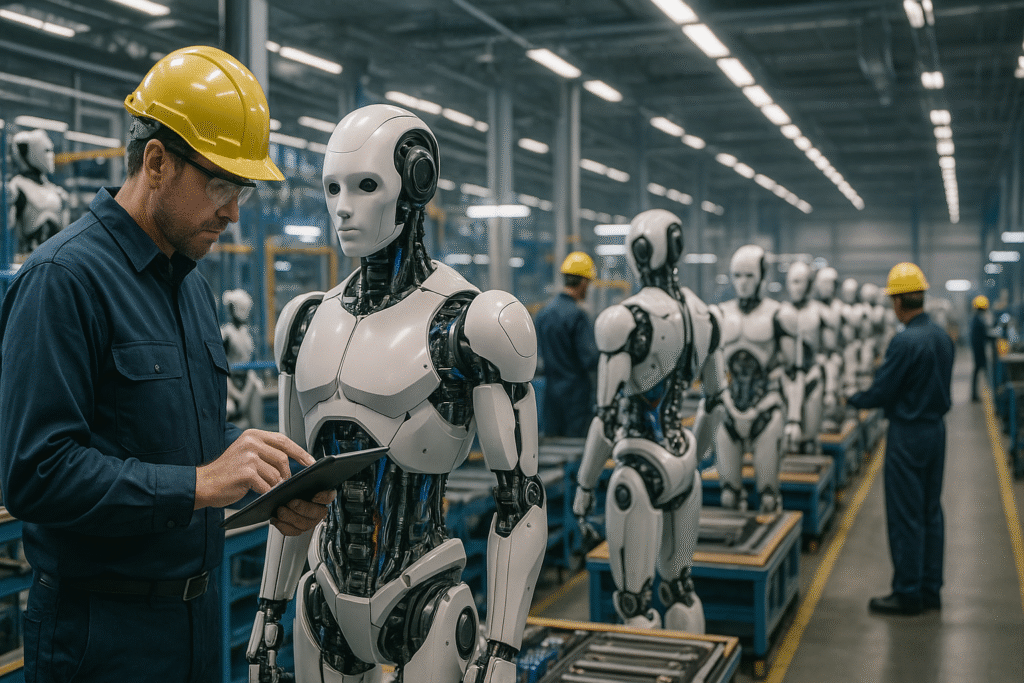

Los agentes IA dejan de ser demos para convertirse en operadores digitales que leen correos, actualizan hojas de cálculo, ejecutan consultas, preparan presentaciones o tocan sistemas con conectores. Ese salto multiplica el valor… y la superficie de riesgo. Agosto trae tres mensajes clave:

- Seguridad primero: Los hallazgos de Black Hat prueban que un agente mal configurado puede convertirse en puerta de entrada a datos y procesos críticos [1][2].

- Controles nativos: Los anuncios de los proveedores de cloud aceleran el paso hacia controles gestionados (clasificación, separación de datos, políticas de ejecución y auditoría específicas para agentes) [3].

- Operativizar el ROI: La llegada a GA en suites de productividad permite medir impacto en KPIs (tiempos de preparación, conversión, SLAs), pero obliga a definir scopes, permisos y human-in-the-loop [4][5].

Arquitectura de referencia mínima

1) Separación de entornos y datos

Despliega agentes por dominio (ventas, soporte, finanzas) con data guards y espacios de trabajo aislados. Evita mezclar fuentes sensibles si no tienes políticas de acceso granuladas.

2) Control de herramientas y permisos

Inventaria conectores (correo, hojas, CRM, ERP) y aplica el principio de mínimo privilegio por agente. Deshabilita acciones de alto riesgo (pagos, borrados, cambios masivos) salvo aprobación humana.

3) Telemetría y auditoría

Registra cada acción del agente (entrada, salida, herramienta usada, resultado) en un log central. Exige replay de sesiones para forénsica.

4) Controles anti-secuestro

Implementa listas de bloqueo de dominios/sitios, plantillas prompt-safe, sanitización de entradas y políticas específicas para navegadores de agentes. Refuerza validaciones en descargas/adjuntos [1][3].

Casos de uso que ya son rentables

- Operaciones comerciales: preparación de propuestas, comparativas y borradores contractuales bajo revisión humana.

- Atención al cliente: agentes que consultan base de conocimiento y CRM para resolver incidencias de baja complejidad y preparar handoff al agente humano.

- Backoffice: conciliación simple, clasificación documental, etiquetado y reportes recurrentes.

Qué significa para tu empresa

- Define un catálogo de agentes por proceso con su job-to-be-done, datos habilitados y límites claros.

- Activa control de acceso por rol/proyecto/conector. Evita el “agente todoterreno”.

- Exige trazabilidad a nivel de evento (quién, qué, cuándo, con qué datos).

- Mide el ROI en productividad (tiempo ahorrado), calidad (errores evitados) y negocio (conversiones, NPS, tiempo de respuesta).

- Plan de respuesta ante secuestro o fuga: revocar tokens, rotar claves, aislar espacios y notificar.

Cómo aplicarlo esta semana

- Inventario: lista conectores y datos que hoy tocan tus agentes. Marca alto/medio/bajo riesgo.

- Permisos mínimos: reduce scopes de OAuth y accesos en cada conector. Deshabilita acciones críticas hasta tener playbooks.

- Hardening: aplica plantillas de prompts seguras y filtros de entrada. Activa las nuevas protecciones de tu cloud para agentes (clasificación y control de acciones, políticas de navegación) [3].

- Piloto con GA: elige un proceso en Microsoft 365 (p. ej., brief y minuta) con el Skills agent en GA y define métricas base [4].

- Telemetría: centraliza logs de agentes; prepara panel con tareas, éxito/error, tiempo y revisión humana.

- Formación: 45–60 min con el equipo para límites, escalado a humano y reporte de fallos.

Riesgos y límites

Secuestro y exfiltración mediante contenidos maliciosos o sitios comprometidos [1][2]. Alucinaciones con acción: un error ya no es solo texto; puede tocar datos o sistemas. Gobernanza insuficiente: sin scopes, auditoría y approval gates, el riesgo operacional crece. Dependencia de proveedor: activa controles nativos del cloud, pero mantén políticas y registros propios. Privacidad y ética: evalúa base legal y minimización de datos por agente.

Fuentes

- [1] Zenity Labs “AgentFlayer” (Black Hat 2025) — PR Newswire

- [2] Zero-click prompt injection en agentes — CSO Online

- [3] Protecciones para agentes — SiliconANGLE

- [4] Skills agent GA — Microsoft Tech Community

- [5] Introducing ChatGPT agent — OpenAI

Descubre lo último para tu negocio .